[Past Research] Trusted Secure Efficient Execution Environment (TSEEE)

- 0

- 0

- 08-18

|

Trusted Secure Efficient Execution Environment (TSEEE) 본 연구센터의 최종 목표는 일반 사용자들이 사용하는 모바일 시스템을 Trusted Secure Efficient Execution Environment (TSEEE)화 하는 것이다. 여기서 Trusted Secure라는 표현은 일반 사용자들이 이 시스템에 설치하고 사용하는 응용(Application)들이 DDoS(Distributed Denial of Service)공격에 동원되거나 사용자의 개인정보를 유출하는 등의 악성(Malicious)행위를 하지 않을 것이라고 믿을(Trust) 수 있도록 안전(Secure)함을 의미하며, Efficient라는 표현은 설계 과정에서 전력소모나 성능과 같은 효율성(Efficiency) 저하를 최소화하였음을 의미한다. Hardware Based Security Contact: Jinyong Lee, Ingoo Heo, Hyungon Moon, Yongje Lee, Sangjun Han, Kyungmin Kim, Dongil Hwang 본 연구팀은 HW를 기반으로 하거나 이용하는 다양한 보안 연구를 수행 중이다. 해당 연구팀이 수행하고 있는 연구는 크게 아래 세 가지와 같다.

이외에도, 이렇게 개발된 HW 시스템들이 실제 스마트폰, PC와 같은 상용 플랫폼에 사용될 수 있도록 재설계 및 최적화를 진행 하고 있다. 실제로 Vigilare Project의 경우에는 상용 스마트폰 플랫폼에 사용이 가능한 정도로 재설계가 진행되고 있으며, 상용화를 위한 노력이 진행 중이다. 다른 개발 기법들의 경우에도, 최대한 상용 플랫폼에 맞는 설계를 지향함으로써, 개발되는 보안 솔루션들의 배치가 빠른 시일 내에 이루어지도록 노력하고 있다. Software Based Security Contact: Youngpil Cho, Hayoon Yi, Donghyun Kwon, Ali Almokhtar

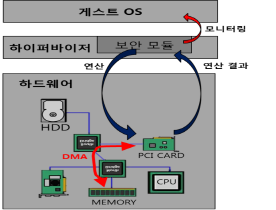

하이퍼바이저는 다수의 게스트 OS가 하나의 시스템 상에서 동작할 수 있도록 가상화 환경을 제공한다. [그림 1]의 CPU, 메모리, HDD로 대변되는 I/O 장치 등은 하이퍼바이저를 통해 게스트 OS에 제공된다. 즉, 게스트 OS의 모든 동작은 하이퍼바이저를 통해 감시될 수 있다. 본 연구는 이러한 하이퍼바이저에 보안 모듈을 탑재하여 게스트 OS의 코드 및 데이터 영역을 감시함으로써 게스트 OS가 루트킷(특권 계층에서 수행되는 악성코드)의 공격을 받지 않도록 한다. 이 때 하이퍼바이저에서의 보안 모듈의 성능 최적화 및 하이퍼바이저와 게스트 OS사이의 의미차이(Semantic Gap)을 극복하기 위해 일종의 보안 하드웨어로써 PCI 카드를 사용한다.

|